Противоборство в киберпространстве: направления развития сил и средств (2018)

Подполковник В. Якупов,

кандидат военных наук;

полковник запаса И. Смирнов,

кандидат политических наук, доцент

Впервой четверти XXI века в ряде зарубежных концептуальных и нормативно-правовых документов устоялись такие термины, как "кибер-война" (cyber war), "боевые действия в киберпространстве" (cyber warfare), "кибератака" (cyber attack) и ряд других схожих с ними, содержательная часть которых подразумевает противоборство и решение боевых задач в киберпространстве (cyberspace). Перечисленные термины имеют общую составляющую - "кибер", показывающую их принадлежность к информационной сфере.

По взглядам американских военных специалистов, киберпространство (cyberspace) - глобальная сфера в пределах информационного пространства, состоящая из взаимозависимой сети информационных технологических инфраструктур, включая глобальную информационную сеть (ГИС) - Интернет, телекоммуникационные сети, компьютерные системы, а также встроенные в них процессоры и контроллеры1. Приведенное определение отличается от ранее изложенного в предыдущей версии словаря (JP 1-02), где "киберпространство - виртуальная область, в которой цифровая информация циркулирует в компьютерных сетях".

Военно-политическим руководством (ВПР) ведущих государств мира противоборство в киберпространстве по-прежнему рассматривается как одно из решающих условий реализации национальных интересов и выгодного урегулирования кризисных ситуаций. С учетом решения этой задачи развиваются национальные и межгосударственные органы управления, силы и средства кибервойн, реализуются новые подходы к построению системы противоборства в киберпространстве на всех уровнях.

Противоборство в киберпространстве ведется и в рамках информационных операций, при этом, по взглядам американских экспертов, термин "операция" подразумевает действия как на стратегическом и оперативном, так и на тактическом уровне.

В силовых структурах ряда зарубежных стран созданы и развиваются соответствующие командования и структуры, создаются и совершенствуются силы и средства противоборства в киберпространстве. Основная причина этого связана с тем, что указанная форма ведения боевых действий требует существенно меньших затрат, чем "традиционные" войны и вооруженные конфликты.

Кроме того, противоборство в киберпространстве является бескровным, не разрушает окружающую среду и может реализовываться через вполне мирные средства - Интернет, средства телекоммуникаций, информатики, связи и другие. В отличие от устройств, преобразующих энергию или вещество, для кибернетических систем характерны процессы переработки информации.

Зачастую используется аналогия между функциями управления в живых организмах и технических устройствах. Примеры кибернетических систем: компьютеры, автоматические регуляторы в технике и киберпользователи. Каждая такая система - это множество взаимосвязанных объектов, способных воспринимать, перерабатывать и передавать информацию.

Взгляды ВПР ведущих зарубежных государств на вопросы ведения боевых действий в киберпространстве, состояние и перспективы развития соответствующих органов управления и сил были достаточно подробно рассмотрены на страницах журнала2. Следует подчеркнуть, что декларируемой целью деятельности органов управления и сил противоборства в киберпространстве является защита своих объектов в киберпространстве, обеспечение кибербезопасности.

Современные войны и вооруженные конфликты сопровождаются увеличением объема передаваемой информации, ростом требований к системам разведки и управления, сокращением циклов управления войсковыми формированиями. При этом средства ведения и обеспечения вооруженной борьбы представляют собой сложные автоматизированные устройства, связанные между собой по сетецентрическому принципу. Наметилась тенденция интеграции в стрелковое оружие различных систем опознавания "свой - чужой", идентификации целей, расчета траектории и т. п.

В результате происходит взаимодействие между разнообразными автоматизированными средствами управления, осуществляемое по определенному протоколу посредством различных сред передачи данных (спутниковых, тропосферных, радио, радиорелейных, проводных или оптико-волоконных линий связи).

Появились и стали быстро распространяться и развиваться средства ведения противоборства в киберпространстве, так называемое кибероружие. Ущерб от его использования может приводить к техногенным катастрофам на критически важных объектах промышленности, экономики, энергетики и транспорта, к финансовому коллапсу и системному экономическому кризису. Задействование такого боевого средства способно существенно дезорганизовать государственное и военное управление, деморализовать и дезориентировать население, создать массовую панику и хаос.

|

| Классификация средств противоборства в киберпространстве |

|

| Компоненты программного средства кибератаки |

|

| Структура DoS-атаки |

Ситуацию обостряет тот факт, что разработка и создание образцов кибероружия обходятся значительно дешевле, чем иных видов оружия, применение которых приводит к аналогичному ущербу. В настоящее время этим занимаются в более чем 120 странах, межгосударственных объединениях, организациях и сообществах хакеров, в то время как разработкой ядерного оружия - максимум в 20-ти.

Война в киберпространстве уже имеет свою историю. Так, анонимная компьютерная атака на одну из бразильских ГЭС в ноябре 2009 года на 3 сут лишила десяток городов и 60 млн их жителей возможности использовать общественный транспорт, связь, телевидение и т. д. Была парализована или затруднена работа тысяч заправок, отделений банков, торговых центров и промышленных объектов.

В 2010 году компьютерный вирус "Стакснет", инфицировавший компьютерные системы управления завода по обогащению урана в г. Натанз (Иран), вывел из строя 10 % всех обогатительных центрифуг (около 1000 единиц), отбросив, по мнению зарубежных специалистов, реализацию иранской ядерной программы на два года назад.

И наконец, набирающие в последнее время обороты бездоказательные обвинения в адрес так называемых русских хакеров во вмешательстве в выборы президента США в 2016 году и в других зарубежных странах.

В настоящее время указанные средства представляют собой аппаратно-программные и радиоэлектронные инструменты воздействия на объекты противника (защиты своих объектов) в любой точке глобального киберпространства.

Исходя из природы киберпространства средства противоборства в нем условно можно разделить на программные, аппаратные, радиоэлектронные и комбинированные. По своему назначению они, в свою очередь, подразделяются на средства кибератаки, киберзащиты и киберразведки (обеспечения). Дополняется этот арсенал данных средств кибер-техникой -совокупностью технических устройств (компьютеров, процессоров, контроллеров, сетевого оборудования) для обеспечения боевого применения сил киберопераций.

Следует отметить, что большинство зарубежных военных экспертов рассматривают кибероружие исключительно как средство кибератаки, а также как инструмент для нанесения ущерба компьютеру, сети или электронному устройству, в состав которых входит общее либо специализированное программное обеспечение (ПО).

Рассмотрим подробнее средства противоборства в киберпространстве, предназначенные для проведения кибератак. В данном случае выбор инструмента воздействия зависит от поставленной цели. Чаще всего объектами кибератак являются непосредственно информация, циркулирующая в автоматизированных системах управления, прикладное и специальное ПО, а в ряде случаев - аппаратная часть информационных объектов, сетевое оборудование и каналы (линии) передачи информации. При этом цели кибератак планируется реализовывать за счет нарушения таких свойств информации, как целостность, конфиденциальность и доступность.

В случае если необходимо нарушить функционирование компьютерной сети противника, вполне допустимым является радиоэлектронное поражение его средств приема и передачи информации, сетевого оборудования или радиоподавление каналов связи. Кроме того, мощное электромагнитное излучение способно выводить из строя электронные компоненты систем боевой и вспомогательной техники, а также электронные схемы, используемые в компьютерах и сетевых коммутаторах. Такого рода воздействие ближе по своей сути к радиоэлектронной борьбе и может быть отнесено к средствам проведения операций в киберпространстве исключительно по объекту воздействия.

Аппаратные средства проведения кибератак представляют собой специально сконструированные и внедренные на киберобъекты модули, позволяющие при определенных обстоятельствах нарушить их штатную работу. Внедрение на такие объекты аппаратных средств проведения кибератак (создание оперативно-технических позиций) происходит, как правило, за счет использования агентурных методов либо при производстве аппаратной части киберсредств.

В настоящее время наибольшее распространение получают программные средства кибератак. Это связано в первую очередь с относительной дешевизной создания подобных средств, их разнообразием, широким спектром способов применения, отсутствием (в большинстве случаев) необходимости непосредственного "физического" контакта с объектом атаки.

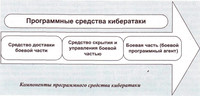

Условно, применительно к программным средствам проведения кибератак, можно выделить в их составе три основных компонента, используемых для формирования поражающих, "ударных" возможностей. Это средства доставки боевой части (БЧ) кибероружия, сокрытия и управления ею и собственно БЧ (боевой программный агент).

Боевая часть кибероружия, или боевой программный агент, представляет собой комплекс программных модулей вредоносного содержания, реализующих по заданному алгоритму целевое предназначение (функцию) оружия.

В свою очередь, можно выделить следующие компоненты БЧ:

- участки кода, непосредственно реализующие целевые вредоносные (деструктивные) функции в отношении объекта атаки;

- участки кода, выполняющие функции внедрения и распространения (создания оперативно-технических позиций);

- участки кода, легитимизирующие программный агент и скрывающие его от средств защиты;

- участки кода управления применением (дистанционно, по сигналу, по наступлении события, по времени и т. п.)

- специальные модули в зависимости от типа программного агента и его целевой функции (кейлоггеры, перехвата и скрытого удаленного управления, реализации DDoS-атак, подавления информационного обмена в сетях, фальсификации информации при ее передаче в сетях и т. п.).

Средство доставки боевого программного агента-программные (аппаратные) средства, реализующие функцию его внедрения в среду функционирования объекта атаки (средства создания оперативно-технических позиций). Таковым может быть электронное письмо, веб-страница, сервис интернет-ссылок, встроенная в атакующее средство микропрограмма, программное приложение или даже элемент аппаратных средств. На практике для доставки программного средства кибератаки часто используют уязвимости лицензионного ПО, удаление кода или модификацию файлов операционной системы, нарушение работы автивирусных программ и другие технологии.

Средство сокрытия и управления боевой частью содержит функционалы самомодификации (изменения сигнатуры

кода для обхода антивирусной защиты), самозащиты (создания своей копии при угрозе ликвидации), саморепликации (заражения других компьютеров), самошифрования (в целях избежания обнаружения по сигнатуре) и самомаскировки (изменяются коммуникационные маршруты во избежание отслеживания).

При этом проблема увеличения срока службы программного агента решается еще на подготовительном этапе. В его структуру внедряются специальные модули для снижения видимости антивирусными средствами.

Технологии сокрытия предполагают следующее: применение "руткитов" (маскировка под системный процесс); блокирование системы извещений об ошибках, выдаваемых антивирусом; сокрытие данных об увеличении размера файлов; использование разнообразных архиваторов.

Во избежание обнаружения вредоносных функционалов используется технология типа "серверный полиморфизм", суть которой заключается в изменении кода на веб-серверах с включением в него изменяющихся с течением времени "пустых" инструкций, что существенно затрудняет обнаружение новых вирусов на веб-сервере.

Необходимо отметить, что средства доставки, а в некоторых случаях и средства сокрытия и управления, представляют собой программные продукты, не относящиеся к вредоносным. Их выявление в комплексе с вредоносным кодом служит косвенным признаком применения программных средств кибератаки.

В последнее время довольно часто у программных средств кибератаки помимо функционала эксплуатации уязвимостей специального и прикладного ПО, операционной системы и системы безопасности3 имеются возможности перепрограммирования и введения противника в заблуждение в отношении факта и источника атаки.

Следует подчеркнуть, что любая информационная система в конечном счете уязвима благодаря наличию такого ее элемента, как пользователь. Именно человеческому фактору при проведении операции по внедрению программного агента отводится важная роль. Использование методов "социальной инженерии", несмотря на их относительную простоту, на протяжении многих лет подтверждает свою эффективность.

Именно за счет пользователей, нарушающих правила безопасности информации, в информационную систему Бушерской АЭС и комплекса по обогащению урана в г. Натанза (Иран) в 2010 году была внедрена упомянутая выше вредоносная программа "Стакснет". При этом структура, функциональные возможности, способы маскировки этой вредоносной программы заслуживают отдельного рассмотрения.

Следует отметить, что в последнее время наблюдается существенное развитие комбинированных средств кибератак. Так, в ВС США проводятся испытания носимого устройства, сочетающего в себе радиоэлектронные и программные средства атаки и предназначенного для проведения кибератак на коммуникационные компьютерные сети и оконечные устройства, развернутые в полевых условиях. Объектами атаки являются устройства, имеющие точки доступа Wi-Fi, ноутбуки с Wi-Fi-адаптерами и прочие беспроводные устройства, а также передаваемая информация.

В устройстве используется алгоритм Air Crack ("взлом по воздуху"), который предусматривает попытки подбора паролей прямым перебором с помощью известных утилит с открытым исходным кодом. Криптоатаки, реализованные в устройстве, предназначены для перехвата хэшей для паролей.

Также реализованы атаки через нарушение связи узлов сети - как только один из узлов теряет подключение, он начинает вновь выполнять процедуру проверки подлинности, в ходе которой атакующее устройство может перехватить ценнейшую информацию.

Развитие сетевой инфраструктуры современного общества, предоставление различных услуг и сервисов через ГИС породило простейшей (с точки зрения реализации) и наиболее распространенный в последние годы вид атаки на информационный ресурс противника (конкурента), нарушающий в первую очередь свойство "доступности" информации. С учетом активной интеграции государственных, экономических и военных структур в Интернете у злоумышленников появляются широкие возможности для нанесения ущерба.

Таким видом воздействия являются DoS-атака (от англ. Denial of Service -отказ в обслуживании) и DDoS-атака (от англ. Distributed Denial of Service -распределенный отказ в обслуживания). Обе представляют собой разновидности атак на компьютерные системы, цель которых - создание таких условий, когда легитимные пользователи такой системы не могут получить доступ к предоставляемым ею ресурсам либо когда он будет затруднен.

Следует отметить, что DoS-атака не является обычным взломом, при котором задача атакующего - получение неавторизованного доступа. Цель при этом - нарушение работы и причинение неудобств. Успех измеряется в продолжительности отсутствия доступности ресурса. Эти атаки, примененные против ключевых целей, таких как корневые DNS-сервера, могут быть серьезной угрозой.

Подчеркнем, что именно из-за простоты реализации DoS-атаки зачастую занимают первое место в арсенале средств противоборства в киберпространстве. Их легко осуществить, им трудно противостоять, и они очень эффективны.

Если кратко изложить суть действий при проведении такого рода атаки, то можно сказать, что за счет использования особенностей протоколов обмена информацией в современных компьютерных сетях появляется возможность, применив значительное число компьютеров с предварительно внедренной на них специальной программой (так называемой зомби, сформировавшей ботнет-сеть), перегрузить запросами какой-либо сервис объекта атаки, заставить непродуктивно работать вычислительные мощности, отказывая в обслуживании легитимным пользователям. Атака осуществляется согласованно, по командам, подаваемым со специальных консолей управления в определенное по каким-либо признакам время и с заданной продолжительностью.

Это всего лишь один, наиболее простой и легко реализуемый из возможных вариантов проведения атаки в киберпространстве. Тем не менее даже он требует тщательной подготовки и квалификации. Что касается других, более сложных вариантов атак для нарушения других свойств безопасности информации, то арсенал используемых средств динамично развивается и совершенствуется, а варианты доставки аппаратно-программных средств проведения атаки на объект воздействия становятся все более разнообразными и сложными.

Так, 12 мая 2017 года была зафиксирована массированная хакерская атака, которая затронула, по оценке Европейского полицейского агентства, 200 тыс. человек и организаций в 150 странах. В ходе нее был использован вирус-вымогатель WannaCry, устанавливающий на компьютер баннер, блокирующий доступ к данным и требующий заплатить определенную сумму за получение доступа к ним.

Россия тоже стала мишенью хакеров: вирус затронул сервера силовых ведомств и телекоммуникационных компаний, В частности, атаке подверглись компании "МегаФон", "ВымпелКом", а также системы управления и обмена информацией ряда силовых министерств и коммерческих банков.

По словам президента "Майкрософт" Б. Смита, доля ответственности за данную глобальную кибератаку лежит в том числе на ЦРУ и Управлении национальной безопасности (УНБ) США. При этом он отметил, что данные об уязвимостях, которые собирали указанные структуры, были опубликованы порталом WikiLeaks. Ранее бывший сотрудник УНБ Э. Сноуден заявил, что "УНБ создало опасные инструменты для хакерских атак, которые могли быть нацелены на западное программное обеспечение".

Таким образам, киберпространство становится неразрывной частью сферы ведения военных действий, особенно в том случае, если системы управления сторон конфликта строятся по сетецентрическому принципу. Войны в киберпространстве являются новой разновидностью противоборства, которая в перспективе может оказать решающее влияние на ход и исход военных действий. В настоящее время существует развитый арсенал средств для проведения киберопераций, от которых достаточно сложно защититься.

1 Joint Publication 1-02. Department of Defense Dictionary of Military and Associated Terms. 8 November 2010 (As Amended Through 15 November 2011).

2 См.: Зарубежное военное обозрение. - 2017. - № 6. - С. 8-14.

3 Уязвимость в программном обеспечении представляет собой ошибку в программном коде, правилах использования программ или протоколах обмена информацией между различными компонентами программных комплексов. Выявление уязвимостей может открыть доступ к служебной информации, а также позволить решать такие оперативные задачи, как блокировка информационного ресурса.